Cảnh giác trước loại virus đặc biệt nguy hiểm trên thiết bị Android_bong da ty le tv

Các chuyên gia phân tích từ công ty bảo mật thông tin F-Secure (Phần Lan) đã tiến hành phân tích chuyên sâu về loại Trojan SpyNote và phát hiện ra khả năng tồn tại đáng kinh ngạc trên thiết bị nhiễm của chúng.

Thông thường, SpyNote được lây lan thông qua các chiến dịch lừa đảo SMS (chiến dịch smishing), trong đó những kẻ tấn công thuyết phục nạn nhân truy cập vào một liên kết trong tin nhắn SMS và cài đặt ứng dụng.

Trong quá trình cài đặt, SpyNote yêu cầu quyền truy cập vào nhật ký cuộc gọi, máy ảnh, tin nhắn SMS và bộ nhớ ngoài của thiết bị.

SpyNote khéo léo ẩn dấu vết của nó trên màn hình khởi động Android và màn hình tác vụ để trở nên cực kỳ khó bị phát hiện.

Đầu tháng 10/2023, chuyên gia bảo mật Amit Tambe của F-Secure cho biết: “Phần mềm độc hại SpyNote có thể được khởi chạy thông qua một trình kích hoạt từ xa. Sau khi nhận được ý định, ứng dụng phần mềm độc hại sẽ khởi chạy hoạt động chính".

SpyNote đặc biệt nguy hiểm vì khi được cấp quyền ban đầu, chúng sẽ sử dụng các quyền này để tự động cấp cho mình các quyền bổ sung, cho phép ghi lại âm thanh và cuộc gọi thoại, ghi lại các lần nhấn phím và chụp ảnh màn hình thông qua giao diện lập trình ứng dụng (API) MediaProjection.

Sự nguy hiểm của SpyNote càng trở nên nghiêm trọng khi chúng được trang bị cơ chế tự bảo vệ “cứng” ("diehard" services), giúp phần mềm độc hại này “bất tử” trước các nỗ lực đình chỉ hoạt động, kể cả là từ nạn nhân hay hệ điều hành.

Trojan SpyNote đảm bảo sự tồn tại dai dẳng của mình bằng cách đăng ký Broadcast Receiver (thành phần quan trọng trên hệ điều hành Android, cho phép hệ thống hoặc các ứng dụng khác phân phối các sự kiện đến ứng dụng).

Broadcast Receiver sẽ tự động khởi chạy lại SpyNote trong trường hợp ứng dụng này bị tắt đi. Đặc biệt, khi người dùng cố gắng gỡ SpyNote thông qua danh mục cài đặt, danh mục sẽ tự động bị đóng do sử dụng giao diện lập trình ứng dụng.

Cho đến nay, giải pháp duy nhất để giải quyết Trojan SpyNote là người dùng phải thực hiện khôi phục cài đặt gốc, chấp nhận mất toàn bộ dữ liệu gốc trên thiết bị.

Tiết lộ này được đưa ra khi công ty an ninh mạng Phần Lan trình bày chi tiết về một ứng dụng giả mạo, dưới dạng bản cập nhật hệ điều hành Android, để lôi kéo các nạn nhân cấp cho nó quyền truy cập dịch vụ trợ năng, nhờ đó lấy cắp dữ liệu cá nhân, ngân hàng và SMS.

(theo Thehackernews)

相关文章

Thông tin bất ngờ về 3 doanh nghiệp liên quan đến Quang Linh Vlogs

Tối 21/11, trên trang Facebook hơn 2 triệu người follow (theo dõi) của Quang Linh Vlogs đã đăng tải2025-03-20

Bộ Y tế yêu cầu rà soát các đơn vị xét nghiệm bệnh truyền nhiễm

Thứ trưởng Bộ Y tế Nguyễn Thị Liên Hương vừa ký văn bản gửi các địa phương. Tron2025-03-20

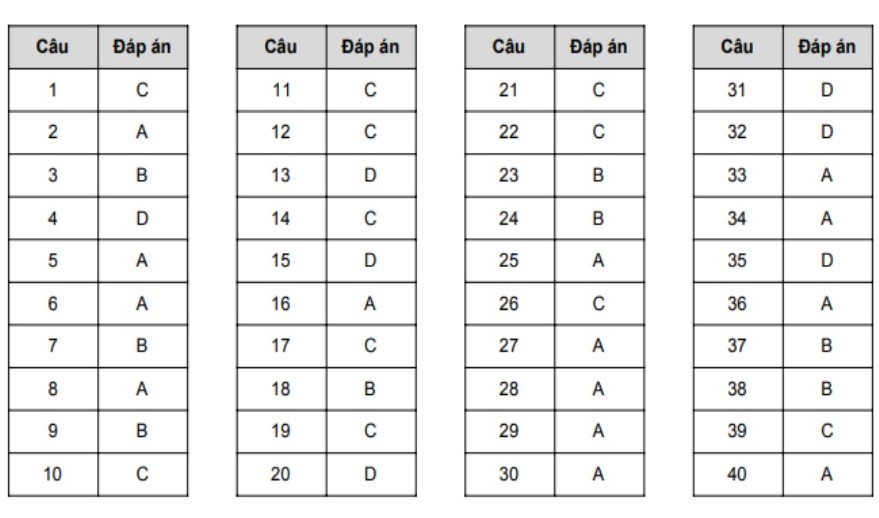

Đáp án đề thi tham khảo thi tốt nghiệp THPT 2021 môn Vật lý

Chi tiết đề thi tham khảo môn Vật lý TẠI ĐÂYDưới đây là đáp án gợi ý đề tham khảo môn Vật lý thi tốt2025-03-20

Nguy cơ tấn công mạng vào các hệ thống tại Việt Nam qua lỗ hổng CVE

Cục An toàn thông tin, Bộ TT&TT vừa gửi cảnh báo tới đơn vị chuyên trách CNTT của các bộ, ngành,2025-03-20Để trở thành nền kinh tế thu nhập cao vào năm 2045, Việt Nam cần làm gì?

Ngân hàng thế giới (World Bank) đã công bố báo cáo "Việt Nam 2045: Nâng cao vị thế thương mại trong2025-03-20

Tâm sự của nam trưởng phòng ngoại tình với vợ sếp trong biệt thự

Tôi đang làm vị trí phó phòng tài chính trong công ty lớn, chuyên buôn bán phụ tùng vận tải. Thu nhậ2025-03-20

最新评论